Vor Kurzem hat NordVPN sein 3-Jahres-Angebot eingestellt. Von nun an hat man bei NordVPN folgende Optionen:

- 1-Monats-Abo

- 6-Monate-Abo

- 2-Jahres-Abo

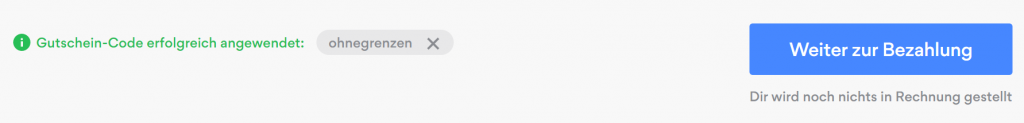

Mit dem 2-Jahres-Abo bekommt man einen 68% Rabatt und muss so 3.30€ pro Monat bezahlen (jährlicher Preis beträgt 79.21€). Um den Deal zu nutzen, einfach den Gutscheincode ohnegrenzen verwenden.

Der wichtigste Vorteil eines VPN besteht darin, dass dieses eine Reihe geographisch gesperrter Inhalte freischalten kann. So kann man z.B. auf Netflix auf alle Staffel von “The Office” zugreifen. Ein VPN hat auch viele sicherheitsbezogene Vorteile, mehr dazu könnt ihr hier lesen.

Mit Ihren Rabatten könnten die glatt zu Sunrise/Yallo gehören *LOL*

Dies ist kein so gutes Angebot.

Sie machen oft bessere Preise.

Darüber hinaus enthält der Preis keine Mehrwertsteuer, die am Ende des Zahlungsvorgangs hinzugefügt wird.

Beweis (meine letzte Verlängerung seit 3 Jahren): 2,47 $ / Monat => 2,20 CHF / Monat

Egal was ich eingebe aber ich komem nicht auf den Endpreis von 79.21€ für 2 Jahre.

sogar mit 70% und 1 Monat geschenkt komme ich auf 81.48€. Was mache ich falsch?

Ich versteh echt nicht für was das der Großteil der Leute brauchen soll. Vermutlich daher der Rabatt, weiß keiner kauft.

Ich brauche es,um im Ausland mein netflix auch in deutscher Sprache zu nutzen dasselbe gilt für zattoo und Amazon prime,und xxx Seiten werden hier automatisch geblockt ( hat mir ein Freund erzählt 🤣) aber ich habe kein Nord VPN,sondern einen anderen Anbieter.

Der einzige Wermutstropfen ist, dass ich zwar mein Nvidia shield mit VPN App nutzen kann,aber beim Apple TV geht es leider nicht,zumindest gibt es keine App dafür.ich wäre ohne VPN hier ganz schön aufgeschmissen.

Vielleicht kannst du das VPN direkt auf dem Router einrichten?

Würde ich gern,aber ich leider verpflichtet den Kasper Router des hier ansässigen providers zu nutzen,kann auch nicht im Bridge Modus benutzt werden,und meine netgear,die ich noch hätte ,kommen leider technisch auch nicht in Frage…wechsle ich jetzt eben das Zimmer oder schliesse zwei shield an,parallel am anderen HDMI zum Apple TV.

Ich bin ja der Meinung, dass man in der Schweiz kein VPN benötigt, ausser um auf andernfalls gesperrte Inhalte zuzugreifen oder für illegale Aktivitäten. Selbst für illegale Aktivitäten oder um Privatsphäre/Anonymität zu wahren ist Tor besser geeignet.

Die Dinge, welche im Link angegeben sind, sind sowieso schon sicher verschlüsselt (Passwörter und Benutzernamen, Krankengeschichte, Private Gespräche, Anmeldedaten für das Online-Banking, Arbeits-E-Mails), dafür braucht es kein VPN. Heutzutage nutzt praktisch jede Seite SSL.

Wer sich genauer damit befassen möchte, sollte folgendes anschauen:

1. Ich schrieb doch “oder”. Um Geo-Blocking zu umgehen finde ich ein VPN sinnvoll. Zumindest wenn man das regelmässig braucht.

2. Nein, wozu, alles wichtige ist SSL, und sonst sollte man unbedingt den Anbieter davon wechseln. Ausserdem bei wichtigen Dingen unbedingt 2FA z.B. mit TOTP (Google Authenticator) oder FIDO2/U2F (z.B. YubiKey) verwenden. Wenn der Anbieter kein 2FA unterstützt => Anbieter wechseln.

3. Sonst weiss es dein VPN-Anbieter. Deswegen wie geschrieben für Privatsphäre Tor

4. Inwiefern? Was gibt es wofür Tor nicht ausreicht?

Aber ich sage nicht VPNs haben keinen Anwendungszweck. Sie sind nur kein Allheilmittel und für viele Leute bloss eine nutzlose zusätzliche Ausgabe.

Super auf die Werbung reingefallen. VPN hat mit Sicherheit nicht viel zu tun. Jetzt gehen deine Daten sowohl über deinen ISP im VPN Tunnel, als auch über deinen VPN Anbieter, der alles schön verfolgen kann was du machst. Anonym bist die nie und irgendjemandem kann immer sehen was du machst.

Sie nennen in dem Link drei Angreifer. Und so unrecht haben sie nicht:

Internetdienstanbieter, Regierungen

Ja, die haben vollen Zugriff auf Deine Aktivitäten, solange die Verbindung nicht Ende-zu-Ende-verschlüsselt ist. SSL reicht dazu nicht aus.

Hacker

Jein. Wenn der Hacker im ungesicherten WLAN sitzt oder es gar betreibt, kann ein VPN verhindern, dass er dich angreift oder ausspioniert. Zu Hause nutzt dir das VPN aber praktisch nichts gegen Hacker.

Das grosse Sicherheitsproblem bei VPNs ist, dass es quasi den Internetanbieter ersetzt. Alles, was der Internetprovider vorher konnte (loggen, spionieren, manipulieren) kann dann der VPN-Anbieter. Wem mehr zu vertrauen ist, muss jeder für sich wissen.

Für die allermeisten User spielt das aber keine Rolle, die nutzen VPNs nur, um Geolocation zu umgehen.

Klar der Anbieter sieht die IP, mit welcher du kommunizierst, Host und Pfad meines Wissens bei SSL nicht (und was läuft heute schon nicht mehr über SSL). Für mich sehe ich das Bedrohungsszenario nicht, wenn mein Internet-Anbieter diese Dinge sieht. Ansonsten würde ich Tor nutzen.

Bei SSL kann der Hacker im ungesicherten WLAN auch nicht viel machen.

In meinen Augen gibt es für Sicherheit SSL, 2FA und für Privatsphäre Tor. VPNs sehe ich vor allem für Geo-Blocking.

Bei SSL übersiehst du etwas wichtiges. SSL ist nicht Ende-zu-Ende. Wenn der Provider oder der Angreifer in der Lage ist Root-Zertifikate auszustellen, oder auf eines Zugriff hat, oder es schafft, eines in deinem System zu installieren, dann bringt SSL gar nichts mehr. Dann kann er eine SSL-Verbindung zum Server aufmachen, und eine zweite zu Dir. Bei sich selber sind die Daten aber entschlüsselt. Das wird sehr gerne in Firmennetzwerken gemacht, oder im Virenscanner (natürlich nur zu deinem Besten…), wurde aber auch schon von Angreifern und Behörden gemacht. Das einzige, was gegen diese Art von Angriff hilft ist Certificate Pinning. Das geht aber im Browser nur sehr bedingt. Du müsstest also streng genommen bei jeder Verbindung im Browser überprüfen, ob das SSD-Zertifikat wirklich das ist, was du erwartest.

Was meinst du mit nicht Ende-zu-Ende? SSL ist in meinen Augen Ende-zu-Ende und mit Authentifizierung. Klar, wenn der Angreifer es schafft auf meinem System ein Zertifikat zu installieren, dann habe ich verloren. Aber wenn er das kann, also Zugriff auf meinen Rechner hat und dort Dinge installieren kann, dann hilft auch das VPN nicht mehr.

Davon abgesehen, der Angreifer, der es schafft eine Man-in-the-middle-Attacke bei einer SSL-Verbindung durchzuführen, der schafft das auch bei einem VPN.

Und wenn er in der Lage ist, neue Zertifikate auszustellen, denen mein Browser vertraut, dann ist auch sonst nichts mehr vor ihm sicher. Beim Arbeitgeber, welcher das SSL mit eigenen Zertifikaten aushebelt, kann ich höchstwahrscheinlich auch kein VPN einrichten.

Ich sehe weiterhin nicht, wie z.B. der Zugriff auf mein E-Banking über ein öffentliches WLAN durch ein VPN sicherer würde. Das war vielleicht vor 10-15 Jahren noch so.

Ende-zu-Ende ist vielleicht zu stark vereinfacht. Beispiel: ich selbst betreibe eine Website hinter einem Reverse Proxy. Zwischen der Website und dem Proxy gibt es eine SSL-Verbindung. Ebenso zwischen Proxy und Browser. Das sind aber zwei verschiedene, und der Proxy hat Zugriff auf den unverschlüsselten Datenfluss. Aus Browsersicht ist das eine valide SSL-Verbindung, aber sie ist nicht Ende-zu-Ende (durchgängig) von Website zum Client. Validiertes Ende-zu-Ende hättest du, wenn du auf sicherem Weg das Zertifikat der Website bekommst und auf Browserseite überprüfst, ob die Verbindung mit genau diesem Zertifikat verschlüsselt wurde. Einige Apps machen das sogar, Stichwort Certificate Pinning. Setzt aber langlebige Zertifikate voraus. Mit Let’s Encrypt hat man heutzutage aber (aus Gründen) das genaue Gegenteil, die Zertifikate werden alle paar Wochen/Monate ausgetauscht.

Im Prinzip hast du aber schon recht, der Angreifer braucht ein Zertifikat, dass dein Browser gültig für die konkrete Domain ansieht. Nach all den Skandalen und Invalidierungsorgien auch von Root Zertifikaten würde ich das aber nicht generell ausschliessen, dass der Angreifer so was hat. Klar, das Skript Kiddie kann nicht mehr so leicht Unfug mehr treiben wie noch vor 10 Jahren, aber gänzlich ausschliessen würde ich es nicht wollen.

Aber wie gesagt: ein VPN ist ein weiterer potentieller Angriffsvektor. Ein VPN-Anbieter hat prinzipiell so viele Möglichkeiten wie dein ISP. Nur, dass die Anbieter nicht unbedingt vertrauenswürdiger sind, auch wenn sie das natürlich ununterbrochen beteuern. Ich habe für diesen Use Case (öffentliches WLAN) meinen privaten VPN zu Hause.

Ok, verstanden 🙂

Für die weniger technisch versierten: Beim beschriebenen Szenario mit dem Reverse-Proxy hilft das VPN auch nicht. Die VPN-Verbindung geht nur vom privaten Anschluss bis zum VPN-Anbieter. Vom Anbieter weg geht wieder eine ganz normale Verbindung, die kann verschlüsselt sein, oder auch nicht (heute ist sie fast immer verschlüsselt).

Ich möchte VPNs nicht schlecht reden, es gibt sinnvolle Anwendungen. Finde es aber wichtig, dass man grob versteht, was ein VPN macht und bringt und was nicht. Die Zielgruppe der VPN-Anbieter scheinen Leute zu sein, die das nicht verstehen und denen man mit Hackern (gegen die es nicht viel hilft) Angst machen kann.

Privates VPN zu Hause für das öffentliche WLAN kann ich verstehen, das ist sicher nicht schlecht. Leider weiss wohl nicht jeder, wie er das einrichten müsste.

Du hast sicher recht, dass SSL kein 100% Schutz ist, vermutlich kann die NSA auch bei SSL mithören, wenn sie das in Einzelfällen gezielt wollen. Für mich ist das ein Szenario, bei dem ich in Kauf nehme, dass ich mich dagegen nicht schützen kann. Wenn die NSA bei mir mithören möchte (ich wüsste nicht wieso, ich bin nicht Snowden), dann kann sie das vermutlich (auch mit NordVPN).

Für mich stellt sich bei Sicherheitsthemen die Frage, welche Angriffsvektoren es gibt und wie wahrscheinlich diese sind. Und ausserdem welche anderen Möglichkeiten der Angreifer damit hat. Wenn jemand SSL brechen kann, dann kann er das nur solange, bis die Lücke bekannt ist und gefixt ist. Er muss sich gut überlegen, wie er seine Möglichkeit nutzt. E-Banking ist zu wenig interessant dafür, da geht es dann eher um internationale Spionage. Wenn jemand an mein Geld möchte, den wird er die altbewährte $5-Wrench-Attacke nutzen (https://xkcd.com/538/).

By the way, beim vielleicht grössten Bankenhack ever (https://www.kaspersky.com/blog/billion-dollar-apt-carbanak/7519/) hätte ein VPN nicht geholfen, die Angreifer sind in die Server der Banken eingedrungen, also bereits hinter dem VPN. Auch SSL wurde dabei nicht gebrochen.